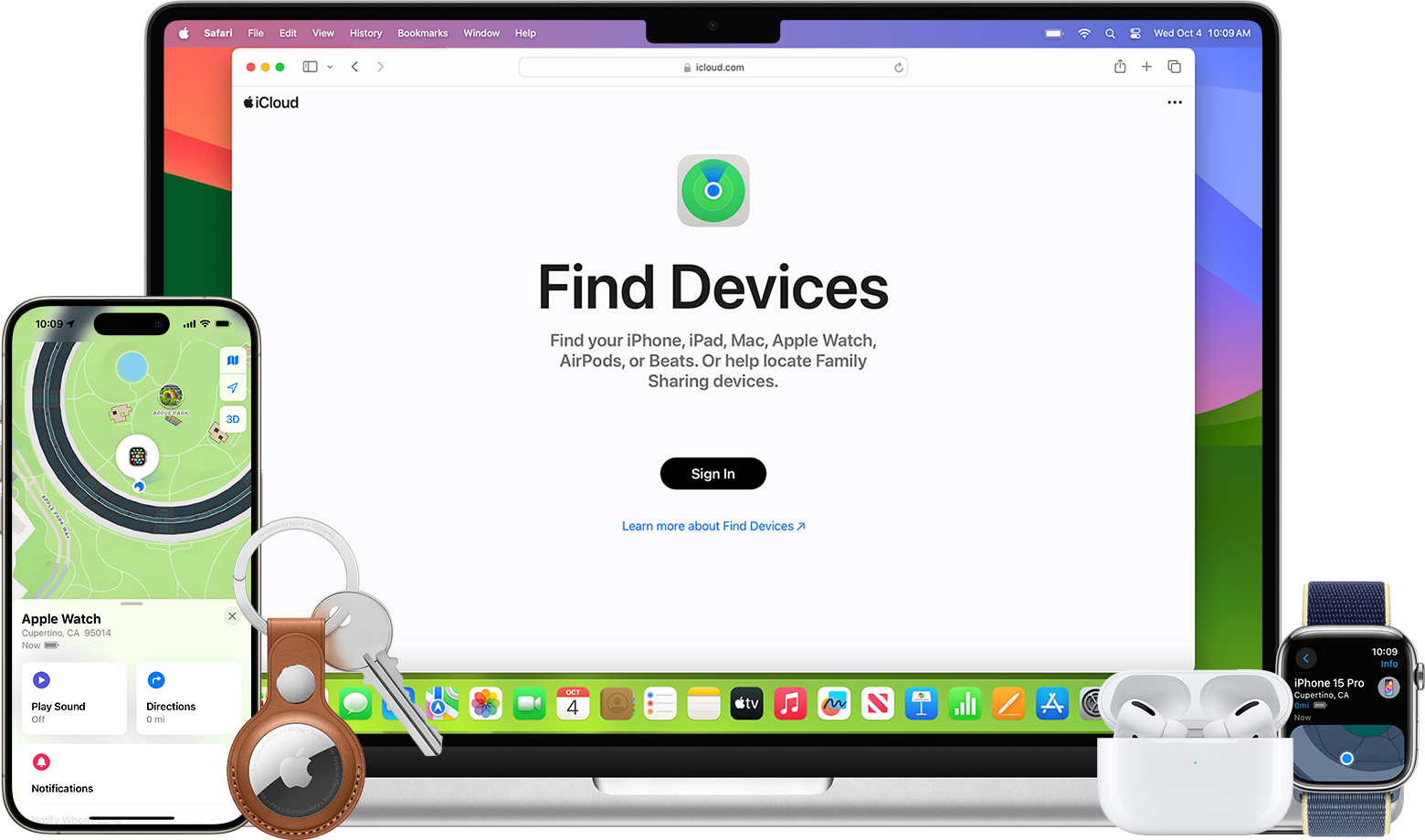

apple ha rilasciato un aggiornamento d'urgenza per milioni di utenti dopo aver scoperto due falle... - Cronache

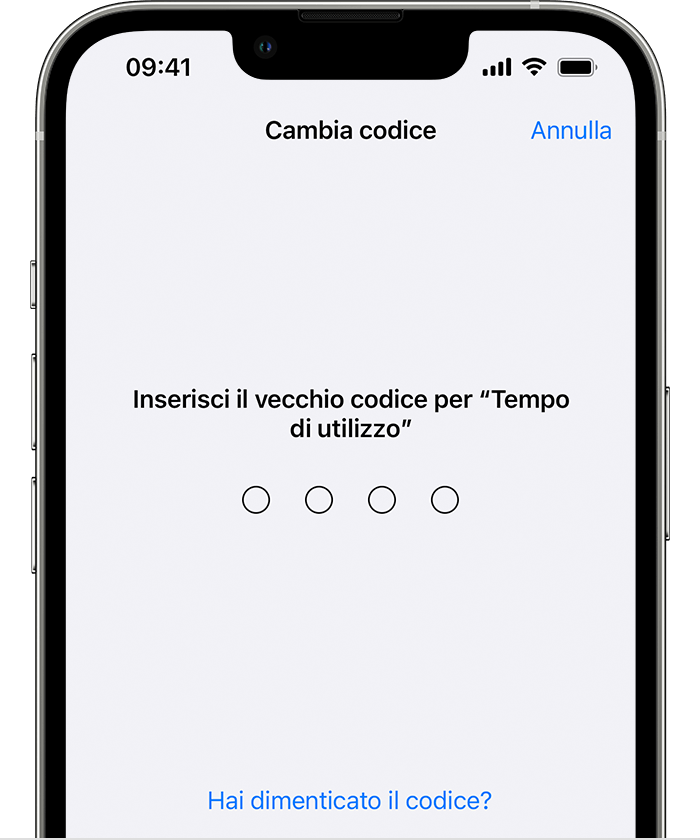

In che modo “Controllo di sicurezza” su iPhone contribuisce a salvaguardare la tua sicurezza - Supporto Apple (IT)

In che modo “Controllo di sicurezza” su iPhone contribuisce a salvaguardare la tua sicurezza - Supporto Apple (IT)

iVerify, l'unica app per iPhone e iPad in grado di rivelare se il proprio dispositivo è stato hackerato - Corriere.it

Apple rilascia un aggiornamento per proteggere gli iPhone da uno spyware. La Russia accusa gli Usa di averlo creato - Il Fatto Quotidiano

/Signal-Signs-your-phones-been-hacked-Hero.jpg?width=1200&name=Signal-Signs-your-phones-been-hacked-Hero.jpg)

/Hacked-phone.png?width=1319&name=Hacked-phone.png)